Mit der stärkeren Vernetzung von Pkw und Nutzfahrzeugen steigen auch die Cybersecurity-Risiken. Ab Juli 2024 werden daher in der EU nur noch Neufahrzeuge zugelassen, deren Hersteller mit geeigneten Lösungen für die Abwehr von Angriffen, das Aufspüren und Ausmerzen von Schwachstellen und einen sicheren Betrieb gewährleisten können.

Dass Cybersecurity einen hohen Stellenwert in der Fahrzeug-, Tool- und Softwareentwicklung einnimmt, zeigt einer der bekanntesten Fahrzeug-Hacks aus 2014: Die vollständige Übernahme eines Jeep Cherokee durch die beiden Sicherheitsforscher Charlie Miller und Chris Valasek. Sie hatten sich zunächst über das WLAN Zugriff auf das Bordnetz verschafft und konnten letztendlich per Mobilfunk die vollständige Kontrolle über sämtliche Komponenten übernehmen, die mit dem CAN-Bus verbunden sind. Lenkrad, Motor, Getriebe und das Bremssystem, dazu konnten die beiden beispielsweise auch Scheibenwischer, Klimaanlage und Türschlösser aus der Ferne steuern.

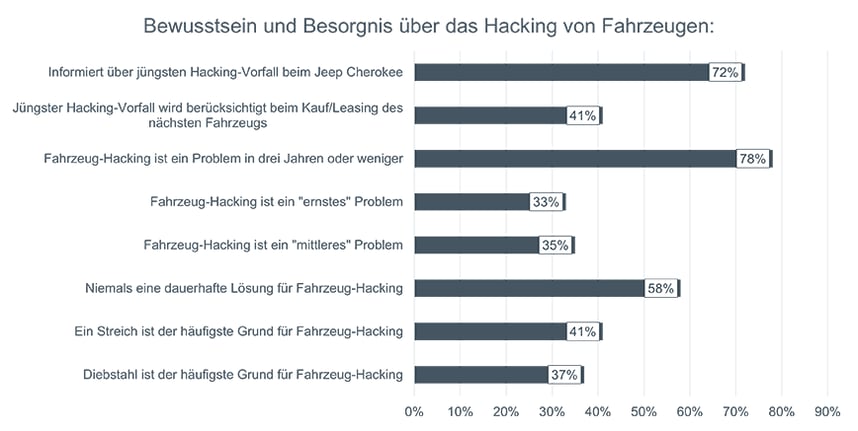

In der Folge musste Chrysler rund 1,4 Mio. Fahrzeuge zu einem Sicherheitsupdate in die Werkstätten zurückrufen. Auch der US-Mobilfunkprovider Sprint, über den die Vernetzung der Jeeps lief, musste in seinem Netz Schwachstellen ausräumen. Eine 2015 durchgeführte Umfrage der Marktanalysten von Kelley Blue Book ergab, dass 72 Prozent der befragten Autofahrer von diesem Hack gehört hatten; 41 Prozent gaben an, dass dies Einfluss auf ihre Entscheidung beim nächsten Autokauf haben werde.

Obwohl dieser Fall ein Weckruf für die Automobilbranche war, haben seitdem immer wieder neue Sicherheitsprobleme für millionenfache Rückrufe gesorgt. Einen weiteren Beleg für das hohe Gefährdungsrisiko lieferten die Sicherheitsforscher von NDIAS auf der Sicherheitskonferenz DEF CON 28 im Jahr 2020. Sie präsentierten die Untersuchung von 40 ECUs, die von zehn verschiedenen Premium-Herstellern stammten. Dabei waren sie auf mehr als 300 Sicherheitslücken gestoßen, die von Hackern hätten ausgenutzt werden können.

Vollständige Ergebnisse der Befragung mit konkreten Zahlen und Antworten unter https://mediaroom.kbb.com/nearly-80-percent-consumers-think-vehicle-hacking-important-frequent-problem-future

Vernetzung schreitet voran

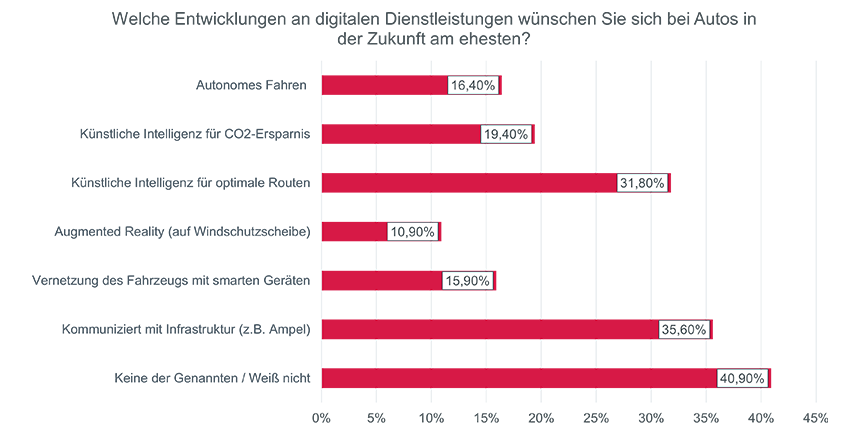

Neben den Angriffen auf Software und Systeme direkt beim Hersteller liefert die zunehmende Vernetzung die größte Angriffsfläche. Das Beratungsunternehmen Accenture geht davon aus, dass bis 2040 weltweit eine Milliarde Fahrzeuge vernetzt sind. Getrieben wird dieser Trend auch von den Anforderungen der Käuferinnen und Käufer, die den Fahrzeugherstellern neue Umsatz-Chancen eröffnen. Aus der aktuellen Umfrage von Civey im Auftrag des Verbands der Internetwirtschaft, eco, zu gewünschten digitalen Funktionen im Fahrzeug ergibt sich, dass die deutschen Autokäufer für vielfältige Angebote offen sind (siehe Abb. 1). Die meisten davon benötigen jedoch eine Datenkommunikation nach außen – und schaffen damit potenziell zusätzliche Risiken.

Das Marktforschungsunternehmen Upstream nennt zusätzlich den stärkeren Einsatz von Software – bis hin zum Software-defined Vehicle (SDV) – als weitere Ursache für steigende Sicherheitsrisiken. Daneben würden auch Backend-Server angegriffen, ebenso Lade-Infrastruktur von Elektrofahrzeugen und alle Applikationen, die eine Verbindung zwischen diesen bzw. den Fahrzeugen herstellen – diese können auch von Drittherstellern stammen. Laut einer Analyse von fast 1.300 Cybersicherheitsvorfällen im Automobilbereich zwischen 2010 und dem ersten Halbjahr 2023 hatten 30 Prozent der Vorfälle potenzielle Auswirkungen auf den Datenschutz. Darunter fasst Upstream Zugriffe auf Kundendaten und das geistige Eigentum der Hersteller ebenso zusammen sowie Gefährdungen der Fahrzeugsicherheit und das Aushebeln des Diebstahlschutzes. Im laufenden Jahr nahmen die Datenschutzverletzungen zu und machten 37 Prozent der registrierten Vorfälle aus.

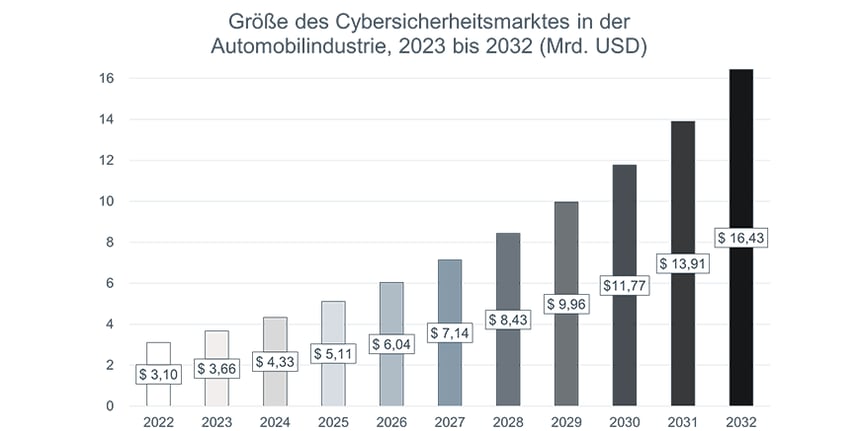

Es müssen also noch sehr viel mehr Anstrengungen unternommen werden, um die Cybersecurity von Fahrzeugen zu gewährleisten. Die Marktforscher von Precedence Research gehen davon aus, dass die Ausgaben der Fahrzeughersteller in diesem Segment jährlich um über 18 Prozent zulegen und sich von 2022 bis 2032 mehr als verfünffachen. Sie prognostizieren weltweite Ausgaben der Automobilindustrie von knapp 16,5 Mrd. US-Dollar weltweit für das Jahr 2032.

Strengere Regulierung durch UNECE R155 & Co.

Die Wirtschaftskommission für Europa der Vereinten Nationen, UNECE, verabschiedete 2021 aus diesem Grund neue Regularien, die zu einem effektiven Schutz der Fahrzeuge durch die Hersteller beitragen sollen. Die Vorschrift UNECE R155 verpflichtet die OEMs seit Juli 2022 für alle neue Fahrzeugklassen ein wirksames Cybersecurity Management System (CSMS) zu installieren, zur Risikoerkennung und Risikominderung. Dazu gehören auch Bedrohungsanalysen und regelmäßige Risikobewertungen (Threat Analysis and Risk Assessment, kurz: TARA) sowie ein Monitoring von neuen Schwachstellen und bekannten Angriffen, um mit neuen Updates reagieren zu können. Ab Juli 2024 – also in weniger als einem Jahr – ist dies für alle Neufahrzeuge in der EU vorgeschrieben.

Letztendlich sind die Hersteller dadurch für eine kontinuierliche Security-Nachbesserung und Gefahren-Abwehr über den ganzen Lebenszyklus des Fahrzeugs verantwortlich. Sie müssen sowohl die Risiken entlang der Lieferkette ins Auge fassen als auch die Risikolage regelmäßig neu bewerten und beispielsweise auf sich ändernde Bedrohungslagen durch neu aufkommende Schwachstellen reagieren. Eine große Herausforderung, blickt man etwa auf die eingesetzte Software, die meist zu überwiegenden Teilen von Zulieferern stammt.

In Verbindung mit UNECE R155 steht die Norm ISO/SAE 21434, überschrieben mit „Road Vehicles – Cyber Security Engineering“. Wie der Name bereits andeutet, definiert sie verfahrenstechnische und organisatorische Anforderungen, um eine robuste Cybersicherheit für Fahrzeuge über den gesamten Lebenszyklus zu gewährleisten, von der Konzeption über Produktion und Betrieb bis hin zur Außerbetriebnahme. Hersteller wie Zulieferer müssen per Zertifizierung die Einhaltung dieses Qualitätsstandards nachweisen.

Software-Updates und Sicherheitspatches werden bei vernetzten Fahrzeugen häufig remote per Mobilfunk eingespielt. Diese Over-The-Air-Updates (OTA-Updates) stellen im Prinzip wiederum ein Sicherheitsrisiko dar. Auch dieses wird reguliert, mit der Vorschrift UNECE R156, die ein sicheres Software Updates Management System (SUMS) vorschreibt. Die Einführung muss ebenfalls gegenüber den Aufsichtsbehörden nachgewiesen werden und die Zertifizierung erfolgt gemäß der im vergangenen verabschiedeten Norm ISO 24089.

Unterstützung bei der Einhaltung

Das Einhalten von UNECE R155 und R156 mit Einführung und Betrieb der geforderten CSMS- und SUMS-Lösungen sind Teil der Anforderungen des Typgenehmigungsverfahrens des Kraftfahrt-Bundesamtes (KBA). Wie diese nachgewiesen werden können, hat das KBA in seinem umfangreichen „Anforderungskatalog Auditierung von Cybersecurity/SU-Managementsystemen“ niedergelegt.

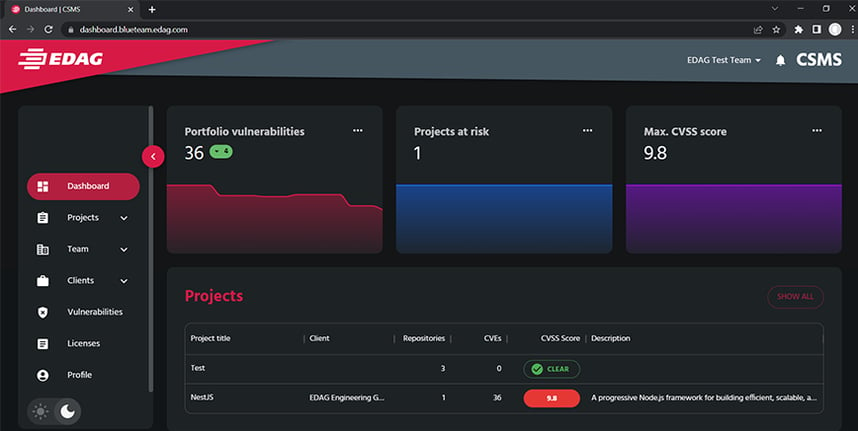

EDAG bietet mit seinem CSMS Framework eine Lösung, die viele Herausforderungen der UNECE R155 und der ISO/SAE 21434 löst und damit eine wesentliche Unterstützung bei der Einhaltung der regulatorischen Vorgaben bietet. Das Rahmenwerk umfasst die Komponenten Tool Management, Cybersecurity Monitoring, Vulnerability Analyse und Vulnerability Management.

Das System ist zudem benutzerfreundlich in der Anwendung. Kunden können das Analysetool einfach in ihre Build-Pipelines integrieren. Durch einen Scanprozess innerhalb von Softwareprojekten wird ein Datensatz erstellt, der eine SBOM (Liste der verwendeten Tools und Technologien) und NBOM (Liste der Quellen der verwendeten Tools und Technologien) des aktuellen Standes enthält.

Die Vulnerability Monitoring-Komponente durchsucht mehrere öffentliche Quellen nach allgemeinen Schwachstellen und Gefährdungen und speichert die Informationen im Reporting-Dashboard. Zudem gleicht sie diese mit Technologien ab, die in aktuellen oder früheren Kundenprojekten verwendet werden. Benutzer und Kundenteams können automatisch benachrichtigt werden, wenn CVEs (Meldungen von Schwachstellen bei Common Vulnerabilities and Exposures) für eines ihrer Projekte auftauchen. Alternativ können bei Bedarf Scans von aktuellen und vergangenen Projekten auch manuell gestartet werden.

Außerdem wird bei jedem Kompiliervorgang ein Git Commit Hash in einem Logbuch gespeichert. Der Benutzer wird dadurch in die Lage versetzt, sämtliche in seinen Projekten verwendeten Technologien (Tools, Frameworks, Pakete und Bibliotheken) nachzuverfolgen und genau dieselbe Build-Umgebung zu reproduzieren, die zum Kompilieren dieser Projekte verwendet wurde.

Effizienter Sicherheitsgewinn

Nutzer können mit Hilfe des EDAG CSMS Frameworks also jederzeit nachvollziehen, welche Technologien in welchen Projekten eingesetzt wurden, woher diese stammen und welche Schwachstellen für diese Technologien öffentlich bekannt sind. Entsprechende Berichte lassen sich über das integrierte Dashboard aufrufen oder als PDF, CSV und dem Industriestandardformat CycloneDX (JSON) exportieren. Für Zulieferer besonders interessant: Sie können diese zusammen mit den Binärdateien an OEMs versenden, ohne ihren Quellcode freigeben zu müssen.

Durch die einfache Integration und die vollständige Abdeckung der geforderten Sicherheitsfunktionen trägt das EDAG CSMS Framework dazu bei, den manuellen Engineering-Aufwand zu reduzieren und zugleich das Sicherheitsniveau nachhaltig zu verbessern.

Wenn Sie mehr darüber erfahren wollen, wie Sie den regulatorischen Anforderungen effizient gerecht werden können und das CSMS von EDAG sehen wollen, können Sie sich gleich hier zu unserer Webinar-Aufzeichnung „Wie man mehr Sicherheit in der Mobilität durch ein Cybersecurity Management System gewährleisten kann“ anmelden. Weitere Fragen zur Verbesserung der Cybersicherheit rund um das Fahrzeug und die Fahrzeugentwicklung beantwortet Ihnen Laurin Schnell, Projektmanager Software Development bei EDAG Engineering.